Salutare!

Am ceva probleme cu un site de al meu! Imi este spart in continuu si face redirect catre pagini cu spam!

-Am schimbat link-ul catre admin, si user-ul si parola!

-Am instalat Wordfence si wp security;

-Este SSL;

-Toate plugin-urile sunt update la zi la fel si WP-ul;

Cam tot ce am gasit pe net pentru ai proteja site-ul am incercat!

Daca mai aveti ceva sugestii, va rog frumos sa imi comunicati!

Site-ul se aflta pe hosting la Hetzner!

Daca aveti nevoie imi zice-ti si va dau si link-ul site-ului ca sa vedeti!

Multumesc!

- ai plugin-uri/teme nulled? (chiar și inactive!)

- ai plugins pe care nu le recunoști? uită-te din shell/cPanel, nu din wp-admin.

- ai

mu-pluginspe care nu le recunoști? (la fel ca mai sus) - fă un back-ul la

wp-content/*, apoi șterge tot și reinstalează WP, reinstalează plugin-uri și tema (NU copia din backup) - ai google tag manager instalat? am întâlnit un caz în care se injecta js prin GTM

- deschide phpmyadmin sau direct consola mysql și vezi dacă nu ai utilizatori care nu apar în admin (

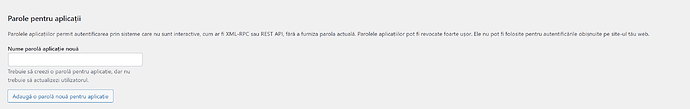

select * from wp_users) - ai app passwords la utilizatori?

Ok!

Dar e posibil, ca dupa ce a fost spart (eu l-am curatat cu Wordfence) si sa isi fi lasat ceva fisiere pe care wordfence nu le-a vazut si cu ajutorul lor ulterior sa il sparga mai usor??

Daca da, cum as putea sa aflu care sunt ele si sa le elimin!?

Păi… după cum vezi, este posibil ![]()

Depinde și de cum ai configurat și Wordfence. Ai blocat excecuția fișierelor php în wp-content?

De ex, dacă ai plugins premium (i.e. care nu sunt pe repo public), Wordfence nu poate verifica checksum, deci nu-ți poate spune dacă au fost sau nu alterate.

Uite așa:

Am patit si eu recent pe un server cu cpanel. Vezi sa nu isi fi creat un cont de ftp si pe acolo sa te reinfecteze.

Poti incerca sa scanezi si cu Virus Scanner din cPanel. Este destul de ok, l-am folosit si a mers perfect.

Nu folosi host shared, e foarte greu de configurat să fie sigur. Recomand un VM ieftin. Stiu că și la cpanel poți avea mașină virtuală/site, dar posibil nu ai unde îți găzduiești site-ul sau nu e izolat din ceva motiv. La panou ai grijă să ai two-factor authentication.

Virus scannerul posibil îți detectează un shell pus de cineva leneș. Ai n metode de a face shell-ul nedetectabil. Redenumești fișierul și pui codul intr-o imagine base64 criptata pe care il execuți din php obfuscat. Scanarea nu mai are de unde știi, sau poti scrie fiecare shell manual până nu îl detectează nimic.

Un mod simplu de a găsi un shell e să listezi fișierele după data creării/modificării în ordine descrescătoare.

Poți muta panoul de admin la wp de la wp-admin in xyz-admin…

problema este ca nu e hostul meu propriu, e al clientului si cei de la hetzner nici nu au virus scaner (cel putin eu nu am gasit)

Oricum, multumesc pentru sfaturi!

Am incarcat practic tot site-ul din nou de pe local pe server (inafara de baza de date) si la fel, aceeasi problema!

poate trebuie sa refaci link-urile unul cate unul

10 posts were split to a new topic: Codul Open Source înseamnă cod vulnerabil?

Mai demult gasisem intr-un backup al bazei de date de Wordpress un cod care isi genera singur scriptul de hack. Verifica un pic si dump-ul bazei de date.